Pikachu靶场之XXE漏洞

创始人

2025-05-31 02:58:30

Pikachu靶场之XXE漏洞

- 一、XML和XXE的区别

- 二、解题

- 1.1 前提

- 1.2 使用代码进行文件读取

- 1.3 内网探针或攻击内网应用

- 1.4 RCE

- 1.5 无回显读取文件

- 1.6 xxe绕过

一、XML和XXE的区别

XML是传递数据的一种格式,而XXE是XML传递数据过程中产生的一种漏洞,两者是完全不同的

二、解题

1.1 前提

- 靶场地址:http://192.168.93.134/pikachu/vul/xxe/xxe.php

- 靶机操作系统:Windows10

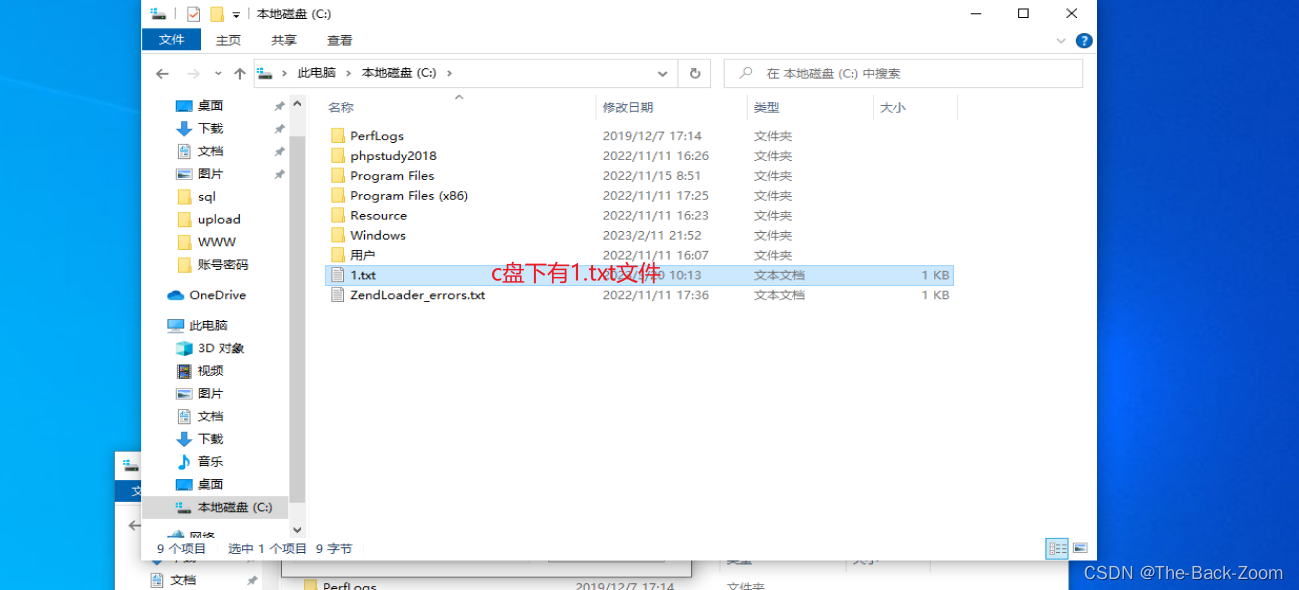

如下是文件地址:

1.2 使用代码进行文件读取

-

前提:

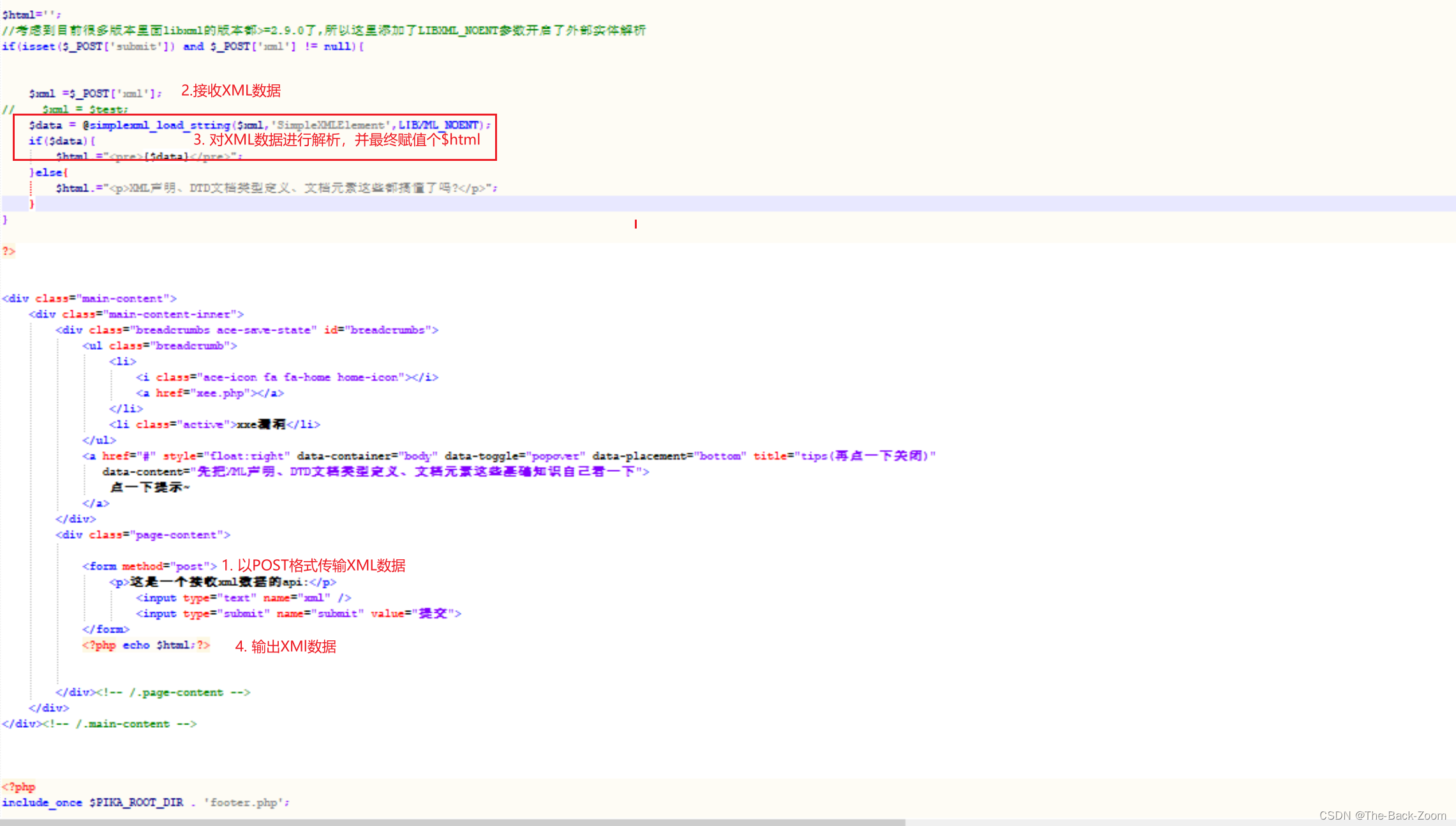

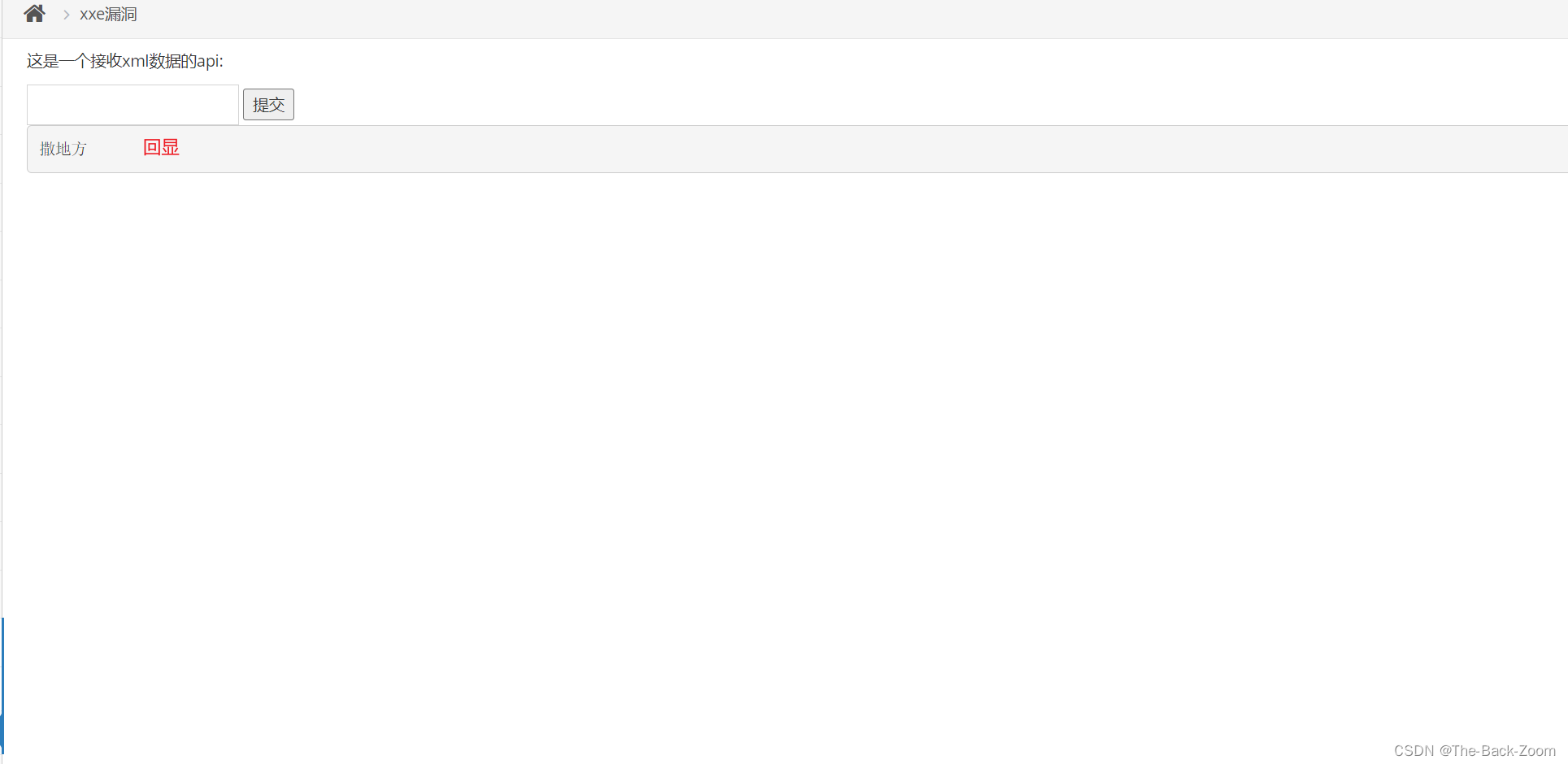

对接收到的数据进行输出显示:

-

POC

如下POC是固定格式,只需要更改文件地址就可以读取不同的文件

]>&xxe;

1.3 内网探针或攻击内网应用

-

前提:

地址文件必须正确:

-

POC

]>&rabbit; 上面的ip地址假设就是内网的一台服务器的ip地址。还可以进行一个端口扫描,看一下端口是否开放。

1.4 RCE

需要引入外部实体,一般遇不到

1.5 无回显读取文件

POC代码

%dtd;%send;

]>www目录下文件:

"

>

%payload;

1.6 xxe绕过

xxe绕过

相关内容

热门资讯

机器人“内卷”给14亿人看

出品|虎嗅科技组作者|宋思杭编辑|苗正卿头图|视觉中国“AI硬件100”呈现最具成长性的AI硬件公司...

一场面向14亿人的超级路演

时代真的变了,以前春晚看人,现在春晚看机器人。可能是之前被铺垫的太多了,春晚节目单出来之后,果不其然...

2026骏启新程丨联储证券总经...

联储证券总经理张强:很高兴参与“每日经济新闻新春特别策划——2026骏启新程”活动。联储证券作为青岛...

SpaceX及其全资子公司xA...

财联社2月17日电,最新消息显示,埃隆·马斯克旗下的SpaceX及其全资子公司xAI,正在参与五角大...

高盛:对冲基金正以十年来最快的...

财联社2月17日电,高盛集团主经纪商(Prime Services)业务部交易台的数据显示,上周对冲...